ETHDenver 2025:来自 Web3 嘉年华的关键趋势与洞见

ETHDenver 2025,被誉为“再生者之年”(Year of The Regenerates),巩固了其作为全球最大 Web3 盛会之一的地位。活动横跨 BUIDLWeek(2 月 23 日至 26 日)、主活动(2 月 27 日至 3 月 2 日)以及会后的山地静修,预计吸引了超过 25,000 名参与者��。来自 125 多个国家的构建者、开发者、投资者和创意人士齐聚丹佛,共同庆祝以太坊的去中心化和创新精神。ETHDenver 秉承其社区根基,保持免费参与、社区资助,并充满了丰富的内容——从黑客松、研讨会到专家座谈、项目路演和派对。活动以“再生者”捍卫去中心化的传说为基调,强调了公共物品和协作共建,即便在竞争激烈的技术环境中也是如此。最终,这周充满了高强度的构建者活动和前瞻性讨论,为行业专业人士提供了 Web3 新兴趋势和可行洞见的快照。

演讲者聚焦的新兴 Web3 趋势

没有单一叙事主导 ETHDenver 2025——相反,广泛的 Web3 趋势占据了中心舞台。 与去年(EigenLayer 的再质押大放异彩)不同,2025 年的议程是百花齐放:从去中心化物理基础设施网络(DePIN)到 AI 代理,从监管合规到现实世界资产代币化(RWA),此外还有隐私、互操作性等等。事实上,ETHDenver 创始人 John Paller 在回应关于多链内容的担忧时指出,“我们 95% 以上的赞助商和 90% 的内容都与 ETH/EVM 相关”——然而,非以太坊生态系统的出现也凸显了互操作性作为一个关键主题。主要演讲者反映了这些趋势领域:例如,Matter Labs/zkSync 的首席执行官 Alex Gluchowski 重点介绍了 zk-rollup 和 Layer-2 扩容,而 Mysten Labs (Sui) 的 Adeniyi Abiodun 和 Injective 的 Albert Chon 则展示了多链创新。

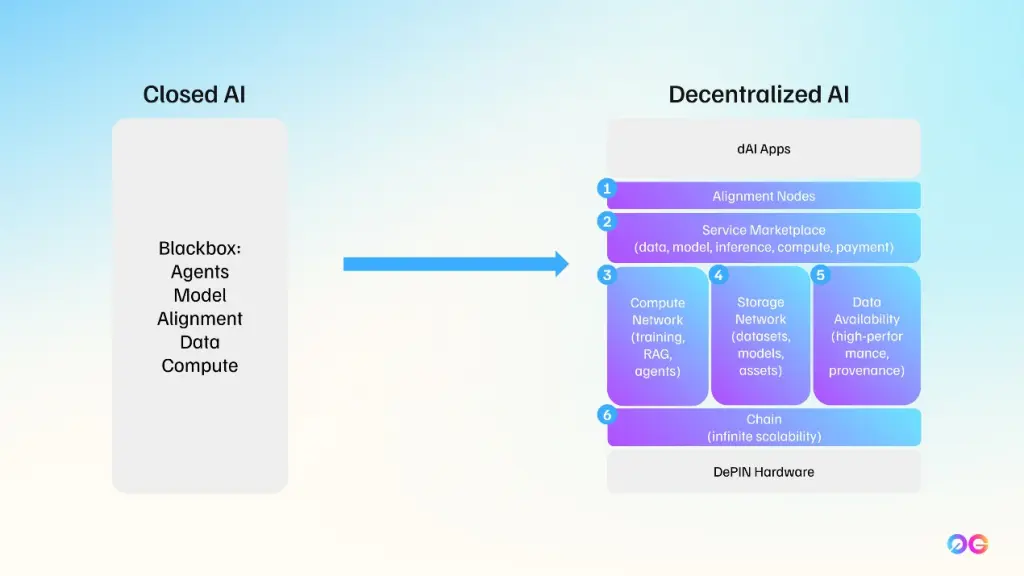

AI 与 Web3 的融合成为一股强劲的暗流。 大量演讲和周边活动聚焦于去中心化 AI 代理和“DeFi+AI”的跨界结合。一个专门的 AI 代理日 展示了链上 AI 演示,一个由 14 个团队组成的联盟(包括 Coinbase 的开发者工具包和 NEAR 的 AI 部门)甚至宣布成立开放代理联盟(OAA)——一项旨在通过汇集 Web3 基础设施来提供无需许可、免费的 AI 访问的倡议。这表明,自主代理和 AI 驱动的 dApp 作为构建者的前沿领域,正引起越来越大的兴趣。与 AI 携手并进的**DePIN(去中心化物理基础设施)**是另一个热门词:多个专家座谈(例如 DePIN 日、DePIN 峰会)探讨了将区块链与物理网络(从电信到移动出行)连接起来的项目。

Cuckoo AI Network 在 ETHDenver 2025 上掀起波澜,展示了其专为创作者和开发者设计的创新去中心化 AI 模型服务市场。凭借在黑客松和社区主导的周边活动中的强大影响力,Cuckoo AI 吸引了大量开发者的关注,他们对其将 GPU/CPU 资源变现和轻松集成链上 AI API 的能力深感兴趣。在其专门的研讨会和交流会上,Cuckoo AI 强调了去中心化基础设施如何能有效地普及对高级 AI 服务的访问。这与本次活动的更广泛趋势——特别是区块链与 AI、DePIN 和公共物品资助的交集——直接吻合。对于 ETHDenver 的投资者和开发者来说,Cuckoo AI 成为了一个清晰的例子,展示了去中心化方法如何赋能下一代 AI 驱动的 dApp 和基础设施,从而将自己定位为 Web3 生态系统中有吸引力的投资��机会。

隐私、身份和安全仍然是重中之重。 演讲者和研讨会讨论了零知识证明(zkSync 的参与)、身份管理和可验证凭证(黑客松中有一个专门的隐私与安全赛道)以及法律/监管问题(一个链上法律峰会是活动赛道的一部分)等议题。另一个值得注意的讨论是融资的未来和资金的去中心化:在主舞台上,Dragonfly Capital 的 Haseeb Qureshi 与 Legion(一个“类似 ICO”的平台)的 Matt O’Connor 之间关于 ICO 与 VC 融资的辩论吸引了与会者。这场辩论凸显了社区代币销售等新兴模式对传统 VC 路径的挑战——这对正在探索融资的 Web3 初创公司来说是一个重要趋势。对专业人士而言,结论是明确的:2025 年的 Web3 是多学科的——横跨金融、AI、现实资产和文化——要保持信息灵通,就必须超越任何单一的炒作周期,关注创新的全貌。

赞助商及其战略重点领域

ETHDenver 2025 的赞助商名单堪称 Layer-1、Layer-2 和 Web3 基础设施项目的“名人录”——每个项目都利用这次活动来推进其战略目标。跨链和多链协议表现抢眼。例如,Polkadot 是顶级赞助商之一,提供了高达 8 万美元的奖金池,激励构建者创建跨链 DApp 和应用链。同样,BNB Chain、Flow、Hedera 和 Base(Coinbase 的 L2) 各自为与自家生态系统集成的项目提供了高达 5 万美元的奖金,这表明它们正努力吸引以太坊开发者。即使是传统上独立的生态系统,如 Solana 和 Internet Computer,也通过赞助挑战赛加入进来(例如,Solana 联合主办了一个 DePIN 活动,而 Internet Computer 则提供了一个“只有在 ICP 上才可能”的赏金)。这种跨生态系统的存在引起了一些社区的审视,但 ETHDenver 团队指出,绝大多数内容仍然与以太坊相关。最终效果是互操作性成为了一个核心主题——赞助商旨在将其平台定位为以太坊宇宙的补充扩展。

扩容解决方案和基础设施提供商也处于前沿和中心位置。主要的以太坊 L2,如 Optimism 和 Arbitrum,都设有大型展位并赞助了挑战赛(Optimism 的赏金高达 4 万美元),加强了它们吸引开发者加入 rollup 的重点。像 ZkSync 和 Zircuit(一个展示 L2 rollup 方法的项目)这样的新进入者则强调零知识技术,甚至贡献了 SDK(ZkSync 推广了其用于用户友好登录的 Smart Sign-On SDK,黑客松团队积极使用)。再质押和模块化区块链基础设施是另一个赞助商的兴趣点——EigenLayer(再质押的先驱)有自己的 5 万美元赛道,甚至联合主办了一个关于“再质押与 DeFAI(去中心化 AI)”的活动,将其安全模型与 AI 主题相结合。预言机和互操作性中间件的代表有 Chainlink 和 Wormhole,它们都为使用其协议的项目发布了赏金。

值得注意的是,Web3 消费应用和工具也得到了赞助商的支持,以改善用户体验。Uniswap 的亮相——拥有最大的展位之一——不仅仅是为了展示:这家 DeFi 巨头利用这次活动宣布了新的钱包功能,如集成的法币出口,这与其赞助重点关注 DeFi 可用性相一致。像 Galxe (Gravity) 和 Lens Protocol 这样的身份和社区平台赞助了围绕链上社交和凭证的挑战赛。甚至主流科技公司也表现出兴趣:PayPal 和 Google Cloud 举办了一场稳定币/支付的欢乐时光活动,讨论加密支付的未来。这种赞助商的组合表明,战略利益从核心基础设施延伸到终端用户应用——所有这些都在 ETHDenver 汇聚,为开发者提供资源(API、SDK、资助)。对于 Web3 专业人士来说,来自 Layer-1、Layer-2 甚至 Web2 金融科技公司的重金赞助,凸显了行业投资的方向:互操作性、可扩展性、安全性,以及让加密货币为下一波用户所用。

黑客松亮点:创新项目与获奖者

ETHDenver 的核心是其传奇的 #BUIDLathon——一个已发展成为全球最大的区块链黑客马拉松,吸引了数千名开发者。2025 年,该黑客松提供了创纪录的 1,043,333+ 美元奖金池以激励创新。来自 60 多个赞助商的赏金针对关键的 Web3 领域,将比赛划分为多个赛道,例如:DeFi 与 AI、NFT 与游戏、基础设施与可扩展性、隐私与安全以及DAO 与公共物品。这种赛道设计本身就很有见地——例如,将DeFi 与 AI 配对,暗示了 AI 驱动的金融应用的兴起,而专门的公共物品赛道则重申了社区对再生金融和开源开发的关注。每个赛道都由赞助商支持,为最佳使用其技术的项目提供奖品(例如,Polkadot 和 Uniswap 支持 DeFi,Chainlink 支持互操作性,Optimism 支持扩容解决方案)。组织者甚至实施了二次投票进行评审,让社区帮助筛选出顶级项目,��最终获奖者由专家评委选出。

结果是涌现出大量前沿项目,其中许多项目让我们得以一窥 Web3 的未来。著名的获奖者包括一款链上多人游戏 “0xCaliber”,这是一款第一人称射击游戏,在经典的 FPS 游戏中实时运行区块链交互。0xCaliber 通过展示真正的链上游戏令评委惊叹——玩家用加密货币买入,“射出”链上子弹,并使用跨链技巧来收集和兑现战利品,所有这些都是实时的。这类项目展示了Web3 游戏日益成熟(将 Unity 游戏引擎与智能合约集成),以及在融合娱乐与加密经济学方面的创造力。另一类杰出的黑客作品是那些将AI 与以太坊结合的项目:团队构建了使用智能合约协调 AI 服务的“代理”平台,灵感来自开放代理联盟的宣布。例如,一个黑客松项目集成了 AI 驱动的智能合约审计器(为合约自动生成安全测试用例)——这与会议上观察到的去中心化 AI 趋势相符。

基础设施和工具类项目也很突出。一些团队致力于账户抽象和用户体验,使用 zkSync 的 Smart Sign-On 等赞助商工具包为 dApp 创建无钱包登录流程。其他团队则致力于跨链桥和 Layer-2 集成,反映了开发者对互操作性的持续兴趣。在公共物品与 DAO 赛道中,一些项目解决了现实世界的社会影响问题,例如一个用于去中心化身份和援助无家可归者的 dApp(利用 NFT 和社区资金,这个想法让人想起之前的 ReFi 黑客作品)。*再生金融(ReFi)*的概念——如通过新颖机制资助公共物品——继续出现,呼应了 ETHDenver 的再生主题。

虽然最终获奖者在主活动结束时受到了庆祝,但真正的价值在于创新的管道:收到了超过 400 个项目提交,其中许多项目将在活动结束后继续存在。ETHDenver 的黑客松有孵化未来初创公司的记录(事实上,一些过去的 BUIDLathon 项目已经成长为赞助商)。对于投资者和技术专家来说,黑客松提供了一个洞察前沿思想的窗口——预示着下一波 Web3 初创公司可能会出现在链上游戏、AI 融合的 dApp、跨链基础设施以及针对社会影响的解决方案等领域。随着近 100 万美元的赏金发放给开发者,赞助商有效地将资金投入到他们所支持的领域,以培育这些创新。

社交活动与投资者互动

ETHDenver 不仅仅是关于编写代码——它同样关乎建立联系。2025 年,这场嘉年华通过为初创公司、投资者和社区建设者量身定制的正式和非正式活动,极大地促进了社交。其中一个标志性活动是 Bufficorn Ventures (BV) 创业竞技场,这是一个充满活力的展示会,20 家精选初创公司以科学展览的形式向投资者展示他们的项目。创业竞技场于 3 月 1 日在主厅举行,被描述为更像是“快速约会”而非路演比赛:创始人们守在桌前,向在场内巡视的所有投资者一对一地推介他们的项目。这种形式确保了即使是早期阶段的团队也能与风险投资家、战略合作伙伴或合作方进行有意义的面对面交流。许多初创公司利用这个机会寻找客户和资金,充分利用了 ETHDenver 上 Web3 基金的高度集中。

在会议的最后一天,BV BuffiTank 路演节在主舞台上大放异彩——这是一场更传统的路演比赛,展示了来自 ETHDenver 社区的 10 家“最具创新性”的早期初创公司。这些团队(与黑客松获奖者不同)向一组顶级风险投资家和行业领袖展示了他们的商业模式,争夺荣誉和潜在的投资机会。路演节说明了 ETHDenver 作为交易流生成器的角色:它明确针对那些*“已经组织好……正在寻找投资、客户和曝光度”*的团队,特别是那些与 SporkDAO 社区有关的团队。获奖者的奖励不是简单的现金奖,而是加入 Bufficorn Ventures 的投资组合或其他加速器项目的承诺。从本质上讲,ETHDenver 为 Web3 创造了自己的迷你“创智赢家”(Shark Tank),催化了投资者对社区最佳项目的关注。

除了这些官方展示活动,这一周还挤满了投资者与创始人的交流会。根据 Belong 策划的一份指南,值得注意的周边活动包括 2 月 27 日由 CertiK Ventures 主办的**“与 VC 见面”欢乐时光**,3 月 1 日的StarkNet VC 与创始人休息室,甚至还有像**“推杆与路演”这样以高尔夫为主题的轻松路演活动。这些聚会为创始人提供了与风险投资家轻松交流的环境,通常会在会后促成后续会议。许多新兴 VC 公司**也出现在专家座谈会上——例如,在 EtherKnight 舞台上的一场会议重点介绍了一些新基金,如 Reflexive Capital、Reforge VC、Topology、Metalayer 和 Hash3,以及他们最感兴趣的趋势。早期迹象表明,这些 VC 对去中心化社交媒体、AI 和新颖的 Layer-1 基础设施等领域非常感兴趣(每个基金都在竞争激烈的 VC 格局中开辟自己的细分市场)。

对于希望利用 ETHDenver 社交机会的专业人士来说,关键的启示是周边活动和有针对性的交流会的价值。交易和合作关系通常是在咖啡或鸡尾酒会上萌芽,而不是在舞台上。ETHDenver 2025 众多的投资者活动表明,即使在市场不景气的情况下,Web3 投资界�仍在积极寻找人才和创意。那些准备了精美演示和清晰价值主张的初创公司(通常利用活动的黑客松势头)找到了 receptive 的受众。与此同时,投资者利用这些互动来把握开发者社区的脉搏——今年最聪明的构建者在解决什么问题?总而言之,ETHDenver 再次证明社交与 BUIDLing 同等重要:在这里,一次偶然的相遇可能促成一笔种子投资,或者一次富有洞察力的对话可能点燃下一次重大合作的火花。

Web3 的风险投资趋势与投资机会

在 ETHDenver 2025 期间,一个微妙但重要的叙事是 Web3 风险投资格局本身正在演变。尽管更广泛的加密市场起伏不定,但ETHDenver 的投资者们对有前景的 Web3 项目表现出强烈的兴趣。Blockworks 的现场记者指出,“尽管宏观经济面临阻力,但仍有大量私人资本流入加密领域,”对于最热门的创意,种子阶段的估值往往高得惊人。事实上,从加密原生基金到涉足 Web3 的传统科技投资者,大量 VC 的出席清楚地表明,ETHDenver 仍然是一个交易撮合中心。

从 VC 们讨论和赞助的内容中,可以辨别出新兴的主题焦点。AI x Crypto 内容的普遍性(黑客松赛道、专家座谈等)不仅是开发者的趋势;它也反映了风险投资对**“DeFi 遇上 AI”**这一交叉领域的兴趣。许多投资者正在关注那些在区块链上利用机器学习或自主代理的初创公司,这一点从风险投资赞助的 AI 黑客之家和峰会中可见一斑。同样,对 DePIN 和现实世界资产(RWA)代币化的高度关注表明,基金们看到了将区块链与实体经济资产和物理设备连接起来的项目的机会。专门的 RWA 日(2 月 26 日)——一个关于代币化资产未来的 B2B 活动——表明风险投资的探子们正在该领域积极寻找下一个 Goldfinch 或 Centrifuge(即将现实世界金融带入链上的平台)。

另一个可观察到的趋势是融资模式的日益实验性。前述关于 ICO 与 VC 的辩论不仅仅是会议的戏剧效果;它反映了风险投资界向更以社区为中心的融资模式发展的真实动向。ETHDenver 的一些 VC 表示对混合模式持开放态度(例如,由风险投资支持的代币发行,让社区参与早期轮次)。此外,公共物品资助和影响力投资也占有一席之地。在 ETHDenver 的再生精神下,即使是投资者也在讨论如何长期支持开源基础设施和开发者,而不仅仅是追逐下一个 DeFi 或 NFT 的热潮。像*“资助未来:链上初创公司不断演变的模式”*这样的专家座谈会探讨了诸如赠款、DAO 财库投资和二次方融资等替代方案,以补充传统的 VC 资金。这表明该行业在项目资本化方面正在成熟——风险投资、生态系统基金和社区资金协同工作。

从机会的角度来看,Web3 专业人士和投资者可以从 ETHDenver 的风险投资动态中获得一些可行的见解:(1)基础设施仍然为王——许多 VC 表示,作为行业支柱的“镐和铲子”(L2 扩容、安全、开发者工具)仍然是高价值投资。(2)AI/区块链融合和 DePIN 等新垂直领域是新兴的投资前沿——在这些领域加快学习或寻找初创公司可能会带来回报。(3)社区驱动的项目和公共物品可能会看到新颖的融资方式——精明的投资者正在研究如何可持续地支持这些项目(例如,投资于能够实现去�中心化治理或共享所有权的协议)。总的来说,ETHDenver 2025 表明,虽然 Web3 风险投资格局竞争激烈,但充满了信心:资本可用于那些正在构建 DeFi、NFT、游戏等未来的人,即使是在熊市中诞生的想法,如果它们瞄准了正确的趋势,也能找到支持。

开发者资源、工具包与支持系统

ETHDenver 始终以构建者为中心,2025 年也不例外——它兼具开源开发者大会的性质,为 Web3 开发者提供了丰富的资源和支持。在 BUIDLWeek 期间,与会者可以参加涵盖各个领域的现场研讨会、技术训练营和迷你峰会。例如,开发者可以参加前沿技术峰会,体验最新的协议,或者参加链上法律峰会,学习合规的智能合约开发。主要赞助商和区块链团队举办了实践课程:Polkadot 团队举办了黑客之家和关于启动平行链的研讨会;EigenLayer 领导了一个“再质押训练营”,教开发者如何利用其安全层;Polygon 和 zkSync 提供了关于使用零知识技术构建可扩展 dApp 的教程。这些课程为开发者提供了与核心工程师宝贵的面对面交流机会,让他们能够获得集成方面的帮助,并亲手学习新的工具包。

在整个主活动期间,会场设有一个专门的 #BUIDLHub 和创客空间,构建者可以在协作环境中编码并获得导师的指导。ETHDenver 的组织者发布了一份详细的构建者指南,并促成了一个现场导师计划(来自赞助商的专家��随时为团队解决技术问题)。开发者工具公司也大量到场——从 Alchemy 和 Infura(提供区块链 API)到 Hardhat 和 Foundry(用于智能合约开发)。许多公司在活动中发布了新版本或测试版工具。例如,MetaMask 团队预告了一次重大的钱包更新,其中包括Gas 抽象和改进的 dApp 开发者 SDK,旨在简化应用为用户支付 Gas 费的方式。多个项目推出了 SDK 或开源库:Coinbase 的用于 AI 代理的*“Agent Kit”和协作的开放代理联盟*工具包被引入,Story.xyz 在他们自己的黑客松活动中推广了其用于链上知识产权许可的 Story SDK。

赏金和黑客支持进一步增强了开发者的体验。有 62 个赞助商提供了超过 180 个赏金,黑客们实际上可以从一个具体的挑战菜单中进行选择,每个挑战都附有文档、办公时间和有时甚至是定制的沙盒环境。例如,Optimism 的赏金挑战开发者使用最新的 Bedrock 操作码(他们的工程师随时待命提供帮助),而 Uniswap 的挑战则提供了对其新 API 的访问权限,用于法币出口集成。用于协调和学习的工具——如官方的 ETHDenver 移动应用和 Discord 频道——让开发者了解日程变更、支线任务,甚至通过 ETHDenver 的招聘板了解工作机会。

一个值得注意的资源是对二次方融资实验和链上投票的强调。ETHDenver 在黑客松评审中集成了二次方投票系统,让许多开发者接触到了这个概念。此外,Gitcoin 和其他公共物品组织的存在意味着开发者可以在活动结束后了解如何为他们的项目申请资助。总而言之,ETHDenver 2025 为开发者配备了前沿工具(SDK、API)、专家指导和后续支持,以继续他们的项目。对于行业专业人士来说,这提醒我们,通过教育、工具和资金来培育开发者社区至关重要。许多重点介绍的资源(如新的 SDK 或改进的开发环境)现在已经公开可用,为全球各地的团队提供了在 ETHDenver 分享的基础上进行构建的机会。

丰富 ETHDenver 体验的周边活动与社区聚会

真正让 ETHDenver 与众不同的是其节日般的氛围——数十个官方和非官方的周边活动,围绕主会议创造了丰富多彩的体验。2025 年,除了举办官方内容的国家西部综合体外,整个城市都充满了聚会、派对、黑客松和社区集会。这些通常由赞助商或当地 Web3 团体主办的周边活动,极大地丰富了整个 ETHDenver 的体验。

在官方层面,ETHDenver 自己的日程安排包括了主题迷你活动:会场设有NFT 艺术画廊、区块链游乐场、DJ 放松穹顶,甚至还有一个禅意区供人放松。组织者还举办了晚间活动,如开幕和闭幕派对——例如,2 月 26 日由 Story Protocol 举办的**“Crack’d House”非官方开幕派对**,将艺术表演与黑客松颁奖公告融为一体。但真正 proliferate 的是社区主导的周边活动:根据一份活动指南,ETHDenver 的 Luma 日历上追踪了超过 100 个周边活动。

一些例子说明了这些聚会的多样性:

- 技术峰会与黑客之家: ElizaOS 和 EigenLayer 为 AI+Web3 爱好者举办了一个为期 9 天的 Vault AI 代理黑客之家。StarkNet 团队举办了一个为期多日的黑客之家,最终以其 ZK-rollup 上的项目演示夜告终。这些活动为开发者在主黑客松之外,就特定技术栈进行合作提供了专注的环境。

- 社交酒会与派对: 每个晚上都有一系列选择。2 月 27 日由 MetaMask、Linea、EigenLayer、Wormhole 等赞助的 Builder Nights Denver,将创新者聚集在一起,边吃边喝边进行轻松交谈。由 Belong 支持的 3VO’s Mischief Minded Club Takeover 是一个为社区代币化领导者举办的高级别社交派对。对于纯粹寻求乐趣的人来说,BEMO Rave(与 Berachain 等合作)和 rAIve the Night(一个以 AI 为主题的锐舞派对)让加密人群跳舞到深夜——将音乐、艺术和加密文化融为一体。

- 特殊兴趣聚会: 小众社区也找到了自己的空间。Meme Combat 是一个纯粹为 Meme 爱好者举办的活动,庆祝 Meme 在加密世界中的作用。House of Ink 迎合了 NFT 艺术家和收藏家,将一个沉浸式艺术场馆(Meow Wolf Denver)变成了数字艺术的展示平台。2 月 26 日的 SheFi Summit 汇集了 Web3 领域的女性进行演讲和交流,得到了 World of Women 和 Celo 等团体的支持——凸显了对多样性和包容性的承诺。

- 投资者与内容创作者聚会: 我们已经提到了 VC 活动;此外,2 月 28 日的 KOL(关键意见领袖)聚会让加密影响者和内容创作者讨论参与策略,展示了社交媒体与加密社区的交集。

至关重要的是,这些周边活动不仅仅是娱乐——它们本身常常成为思想和关系的孵化器。例如,2025 年代币化资本峰会深入探讨了链上资本市场的未来,很可能激发了与会的金融科技企业家和区块链开发者之间的合作。链上游戏黑客之家为游�戏开发者提供了一个分享最佳实践的空间,这可能会导致区块链游戏项目之间的交叉授粉。

对于参加大型会议的专业人士来说,ETHDenver 的模式强调了价值在主舞台之外和舞台之上同样重要。广泛的非官方活动让与会者可以定制自己的体验——无论目标是会见投资者、学习新技能、寻找联合创始人,还是只是放松和建立友谊,总有一个活动适合你。许多资深人士建议新手:“不要只听讲座——去参加聚会,打个招呼。”在一个像 Web3 这样由社区驱动的空间里,这些人际关系往往会转化为 DAO 合作、投资交易,或者至少是跨越大陆的持久友谊。ETHDenver 2025 充满活力的周边场景放大了核心会议的影响,将丹佛的一周变成了一场多维度的创新盛宴。

关键要点与可行洞见

ETHDenver 2025 展示了一个创新与协作全面开花的 Web3 行业。对于该领域的专业人士来说,从这次深度剖析中可以得出几个明确的要点和行动项:

- 趋势多样化: 本次活动清楚地表明,Web3 不再是单一的。AI 集成、DePIN 和 RWA 代币化等新兴领域与 DeFi 和 NFT 同样突出。可行洞见:保持信息灵通和适应性。 领导者应将研发或投资分配到这些新兴垂直领域(例如,探索 AI 如何增强他们的 dApp,或者现实世界资产如何整合到 DeFi 平台中),以抓住下一波增长浪潮。

- 跨链是未来: 随着主要的非以太坊协议积极参与,生态系统之间的壁垒正在降低。互操作性和多链用户体�验获得了巨大关注,从 MetaMask 增加对 Bitcoin/Solana 的支持,到 Polkadot 和基于 Cosmos 的链吸引以太坊开发者。可行洞见:为多链世界设计。 项目应考虑能够利用其他链上流动性和用户的集成或桥梁,专业人士也应寻求跨社区的合作,而不是固步自封。

- 社区与公共物品至关重要: “再生者之年”的主题不仅仅是口号——它通过公共物品资助讨论、黑客松的二次方投票以及像 SheFi Summit 这样的活动渗透到内容中。道德、可持续发展和社区所有权是以太坊精神的核心价值观。可行洞见:融入再生原则。 无论是通过支持开源倡议、使用公平启动机制,还是将商业模式与社区增长相结合,Web3 公司都可以通过不纯粹是榨取性的方式获得好感和长久发展。

- 投资者情绪——谨慎而大胆: 尽管有熊市的传言,ETHDenver 表明VC 们正在积极寻找并愿意在 Web3 的下一篇章中下大注。然而,他们也在重新思考如何投资(例如,更具战略性,可能对产品市场契合度有更多监督,并对社区融资持开放态度)。可行洞见:如果你是初创公司,专注于基本面和讲故事。 脱颖而出的项目有明确的用例,并且通常有可行的原型(有些是在一个周末内构建的!)。如果你是投资者,这次会议证实了基础设施(L2、安全、开发者工具)仍然是高优先级,但通过在 AI、游戏或社交领域的论点来差异化,可以将基金定位在前沿。

- 开发者体验正在改善: ETHDenver 重点介绍了许多新的工具包、SDK 和框架,降低了 Web3 开发的门槛——从账户抽象工具到链上 AI 库。可行洞见:利用这些资源。 团队应尝试最新发布的开发者工具(例如,尝试 zkSync Smart SSO 以实现更轻松的登录,或使用开放代理联盟的资源进行 AI 项目),以加速开发并保持竞争优势。此外,公司应继续参与黑客松和开放的开发者论坛,作为寻找人才和创意的途径;ETHDenver 将黑客转变为创始人的成功就是该模式的证明。

- 周边活动的力量: 最后,周边活动的爆炸式增长在社交方面给我们上了一堂重要的课——机会常常出现在非正式场合。在欢乐时光的偶然相遇或在小型聚会上的共同兴趣,都可能创造出职业生涯中决定性的联系。可行洞见:对于参加行业会议的人来说,计划要超越官方议程。 确定与你的目标相符的周边活动(无论是会见投资者、学习小众技能,还是招聘人才),并积极参与。正如在丹佛所见,那些完全沉浸在这一周生态系统中的人,带走的不仅是知识,还有新的合作伙伴、员工和朋友。

总之,ETHDenver 2025 是 Web3 行业发展势头的缩影——融合了前沿技术讨论、热情的社区活力、战略性投资举措,以及一种将严肃创新与乐趣相结合的文化。专业人士应将此次活动的趋势和洞见视为 Web3 未来走向的路线图。可行的下一步是采纳这些学习成果——无论是对 AI 的新关注、与 L2 团队建立的联系,还是从黑客松项目中获得的灵感——并将其转化为战略。本着 ETHDenver 最喜欢的座右铭精神,是时候在这些洞见的基础上 #BUIDL,并帮助塑造丹佛众多人共同构想的去中心化未来。